Implémentation d’un tunnel VPN Azure avec votre infrastructure OnPrem

Introduction

A l’ère où le Cloud est en pleine croissance, se connecter à son infrastructure et à ses applications depuis n’importe où est devenu une nécessité. Les entreprises peuvent profiter de multiples services que proposent les fournisseurs de solutions cloud comme la mise en place d’une passerelle VPN IPSec entre votre infrastructure et Microsoft Azure. Cela vous permet de bénéficier d’avantages comme par exemple la sauvegarde de votre infrastructure OnPrem, la réplication d’un contrôleur de domaine dans le cloud et bien d’autres…

Prérequis

- Disposer d’un compte Azure

- Avoir créée au préalable un groupe de ressources

Remarque : Il est important de suivre l’ordre des étapes de configuration. Il est aussi judicieux d’instaurer une nomenclature par composante Azure.

Configuration

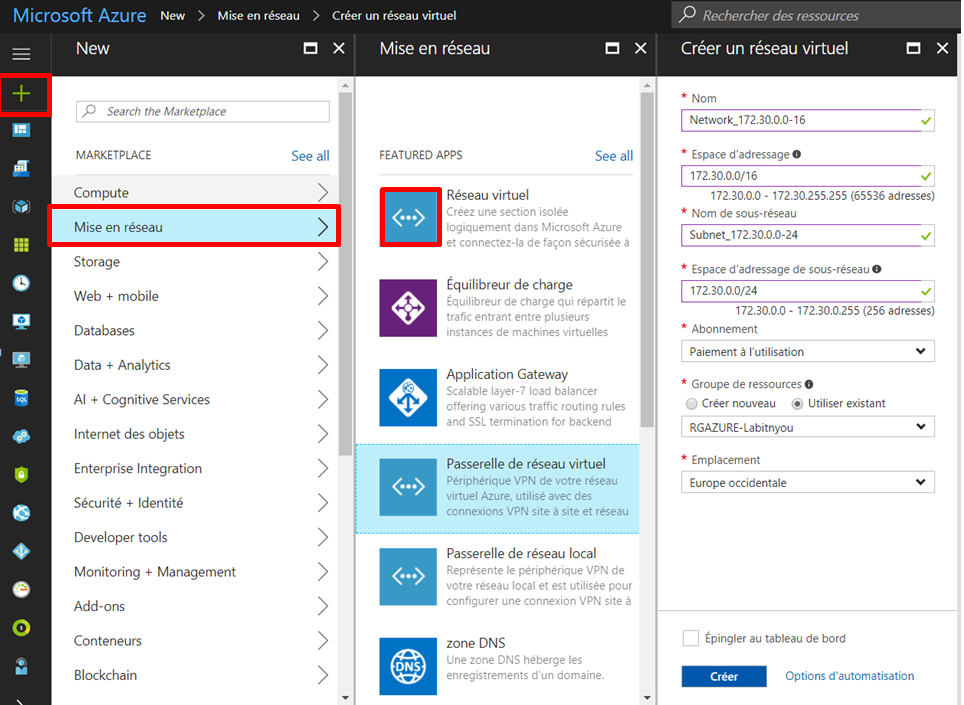

Connectez-vous à la plateforme Azure, puis allez dans l’onglet « Mise en réseau ». Cliquez sur « Réseau virtuel ».

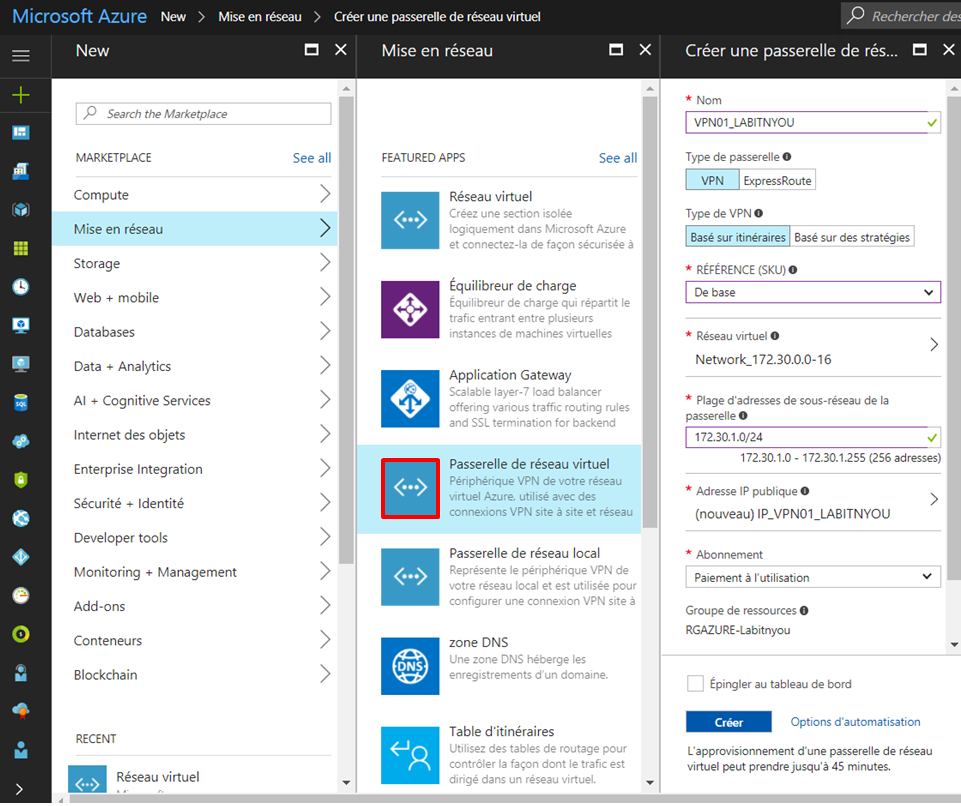

Renseignez les champs obligatoires en respectant la nomenclature de nommage fixée. Adaptez les espaces d’adressages en fonction de vos besoins. Sélectionnez le groupe de ressources déjà existant, puis cliquez « Créer ». Une fois créé, nous allons désormais configurer un réseau virtuel. Toujours dans « Mise en réseau », sélectionnez cette-fois « Passerelle de réseau virtuel ».

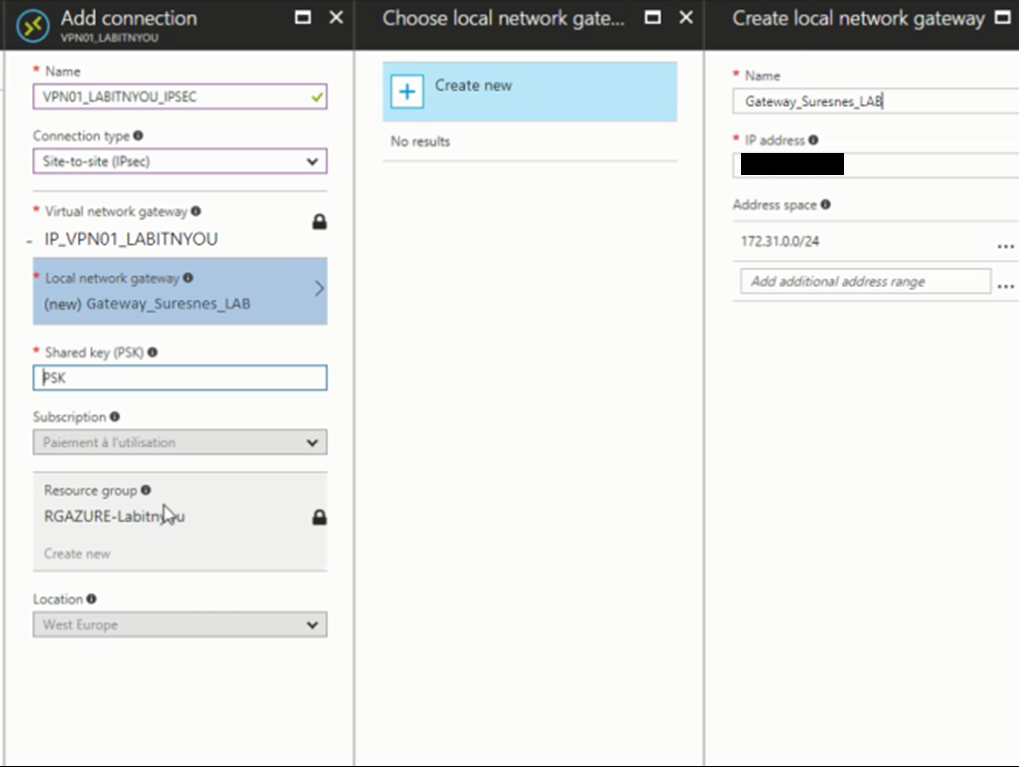

Choisissez le type de passerelle « VPN » et non ExpressRoute (étant une connexion directe et dédiée aux services Microsoft). Cliquez sur le type de VPN « Basé sur itinéraires » et le SKU « De base » Les références SKU de passerelle répondent à des besoins en fonction des types de charges de travail ou bien des débits par exemple. Pour notre part, nous avons choisi la référence de base car nous somme dans un contexte de lab. Sélectionnez ensuite le réseau virtuel précédemment créé, puis renseignez la plage d’adresses de sous-réseau de la passerelle en fonction de vos besoins. L’adresse IP publique doit être créé en cliquant sur « Choisir une adresse IP publique ». Une fois tous les champs rempli, cliquez sur « Créer ». Vous pouvez maintenant aller dans votre groupe de ressources et cliquer sur la passerelle de réseau virtuel. Cliquez sur l’onglet « Connections » et « Add ». Un nouvel onglet « Add connection » apparaît alors.

Pour remplir les champs obligatoires, on choisira le type de connexion « Site-to-Site (IPsec) » et on réalisera pour cette occasion une passerelle de réseau local. Pour cela, cliquez sur « Create new » et renseignez les informations requises. L’adresse IP est l’adresse IP publique de la passerelle du site On-Premise. Définissez une clé partagée qui devra être obligatoirement identique des deux côtés du tunnel. Pour finaliser la configuration, cliquez sur « Ok ».

Vérification

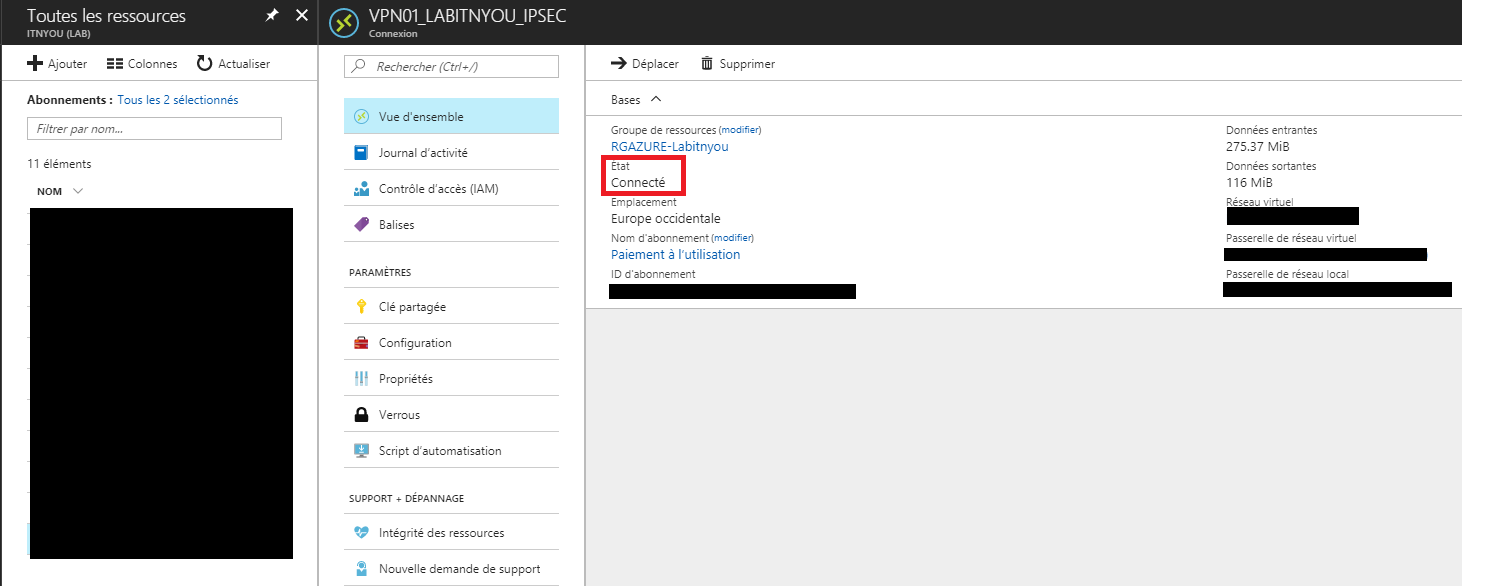

On vérifiera que le tunnel est bien fonctionnel en allant sur la connexion que nous venons de créer, puis dans la rubrique « Vue d’ensemble ». On remarque alors que l’état est « Connecté ».

Conclusion

Nous avons vu ensemble comment configurer les différents composants afin d’établir un tunnel VPN de type IPsec entre Azure et notre infrastructure On-Premise. On pourra vérifier que le tunnel est fonctionnel en créant par exemple une machine virtuelle Azure et vérifier si la connexion est correctement établie.