Ajouter l’authentification Active Directory sur un ESX

Introduction

Avoir des comptes locaux pour chaque service peut vite devenir encombrant, ou même devenir problématique lorsque l’on possède de nombreuses applications. Sur un ESX, l’authentification peut être locale, via un Vcenter ou via l’Active Directory. Dans cet article, nous verrons comment joindre l’authentification Active Directory à un ESX.

Prérequis

L’hyperviseur doit pouvoir :

- Joindre un contrôleur de domaine Active Directory

- Résoudre le nom de domaine

Configuration côté ESX

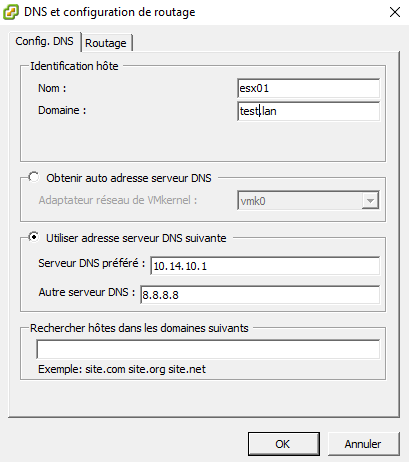

Connectez-vous à l’ESX, puis aller dans l’onglet « Configuration ». Cliquer sur « DNS and Routing » ( ou « DNS et routage » ) :

Renseigner le champ « Serveur DNS préféré » par l’IP de votre DNS interne : La résolution du nom de domaine doit pouvoir s’effectuer à partir de votre DNS.

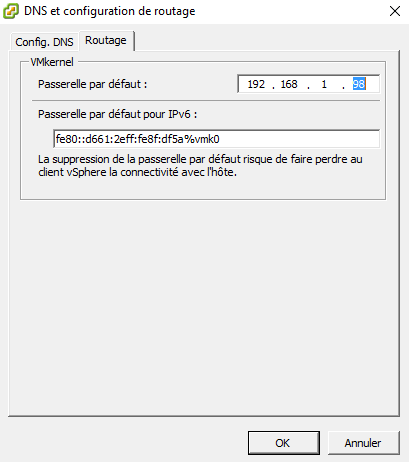

N’hésiter pas à vérifier vos configurations (comme la passerelle) :

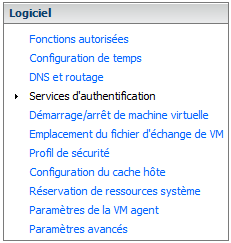

Une fois que nous sommes sûres de pouvoir atteindre l’Active Directory par son nom de domaine depuis un ESX, nous allons procéder à la création du lien. Aller dans « Authentification Services » (ou « Service d’authentification » ) :

Puis cliquer sur « Properties… » ( ou « Propriétés… » ) :

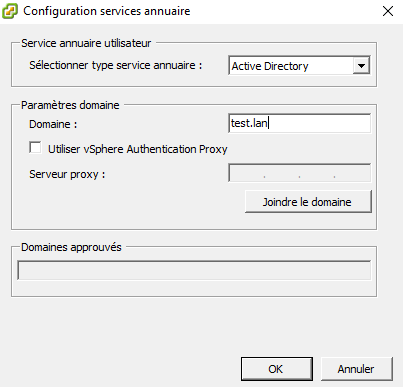

Sélectionne « Active Directory », puis entrer le nom de domaine ( à la place de test.lan sur mon exemple ) :

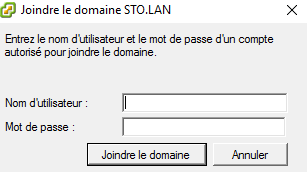

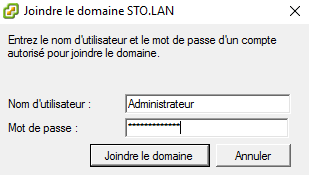

Veuillez remplir les champs avec le couple « identifiant/mot de passe » d’un utilisateur ayant les droit de joindre des machines à votre Active Directory :

Comme ceci :

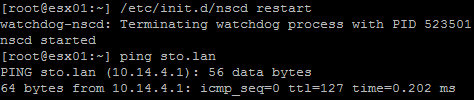

Dans le cas où la jonction ne fonctionnerait pas, retourner sur votre ESX en SSH. Lancer la commande « ping $votre_domaine », si la commande ne résout pas le nom dns, veuillez redémarrer le service « nscd » : Si même après ces manipulations, la jonction ne s’opère toujours pas : revenez à la partie « DNS and Routing ».

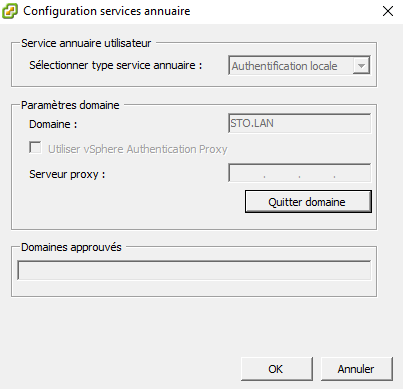

Une fois le domaine joint, veuillez fermer la fenêtre :

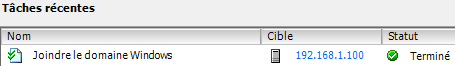

On peut vérifier que la procédure a fonctionné en se rendant dans le bas de la page, dans l’onglet « Recent Tasks » :

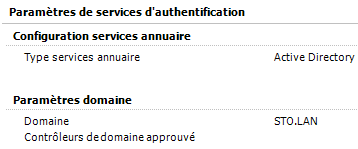

On peut aussi en rafraichissant la page et en retournant dans « Authentification Services » (ou « Service d’authentification » ):

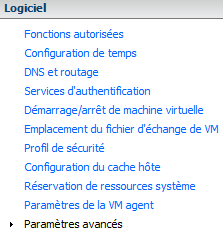

Nous allons maintenant procéder à la configuration du groupe qui aura les droits administrateurs sur l’ESX. Aller dans « Advanced Settings » ( ou « Paramètres avancés » ):

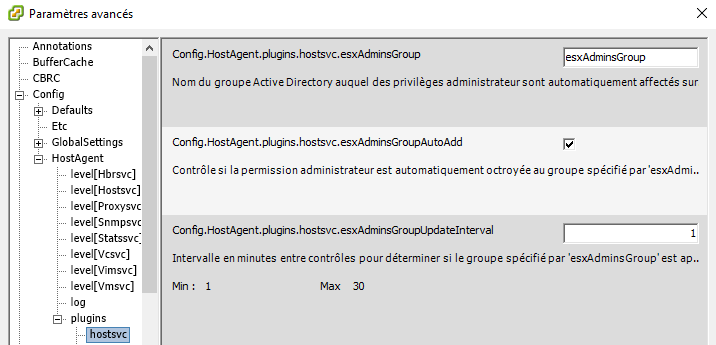

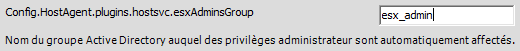

Dérouler le menu déroulant et rendez-vous dans « Config > HostAgent > plugins > hostsvc ». Dans le champ « Config.HostAgent.plugin.hostsvc.esxAdminsGroup », entrer le nom du groupe qui aura accès à l’ESX :

Par exemple, dans mon cas je souhaite que le groupe « esx_admin » puisse accéder à l’ESX :

Nous avons achevé la configuration côté ESX, il faut maintenant la configurer côté Active Directory.

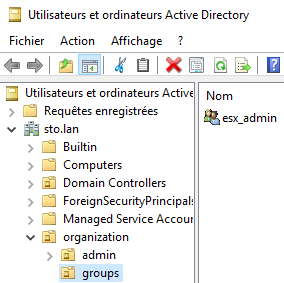

Configuration côté Active Directory

Dans l’Active Directory, vous devrez créer un groupe qu’importe l’OU où il est situé, par exemple :

Résultat

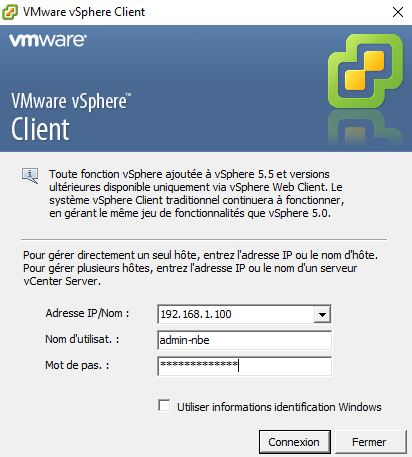

Pour le bon fonctionnement de l’intégration de l’authentification Active Directory, veuillez tenter de vous connecter sur la console vsphere comme suit :

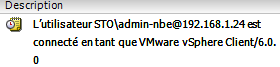

Une fois connecté, nous pouvons vérifier la connexion en allant dans l’onglet « Tasks & Events » :

Conclusion

Nous avons vu ensemble comment se connecter localement à un ESX grâce à des identifiants de domaines AD. L’activation de l’authentification AD sur un ESX n’empêche pas la connexion à l’ESX avec un compte local. Cela permet donc de sécuriser les mots de passe locaux des ESX dans un coffre fort et de maintenir une gestion centralisée via vos contrôleurs de domaines.