Découvrez Azure Privileged Identity Management

Introduction

Il peut être parfois nécessaire d’affecter aux collaborateurs de votre organisation différents rôles administratifs dans Azure AD. Azure Privileged Identity Management (PIM) permet de contrôler qui et quelles tâches sont autoriser à effectuer sur Azure AD, Office 365 et autres services Microsoft Online Services et applications connectées. Nous découvrirons dans cet article comment mettre en place Azure PIM.

Prérequis

Pour utiliser PIM, il faut disposer d’une licence Azure AD Premium P2 (Azure AD Privileged Identity Management).

Découverte

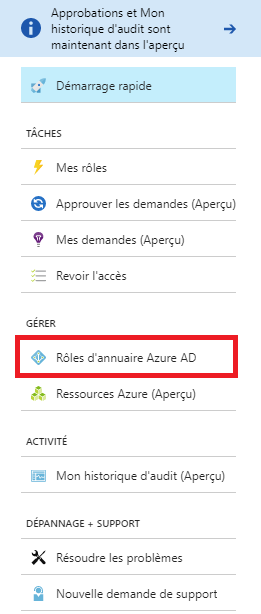

Cliquez sur le service Azure Privileged Identity Management. Allez ensuite dans l’onglet « Rôles d’annuaire Azure AD ».

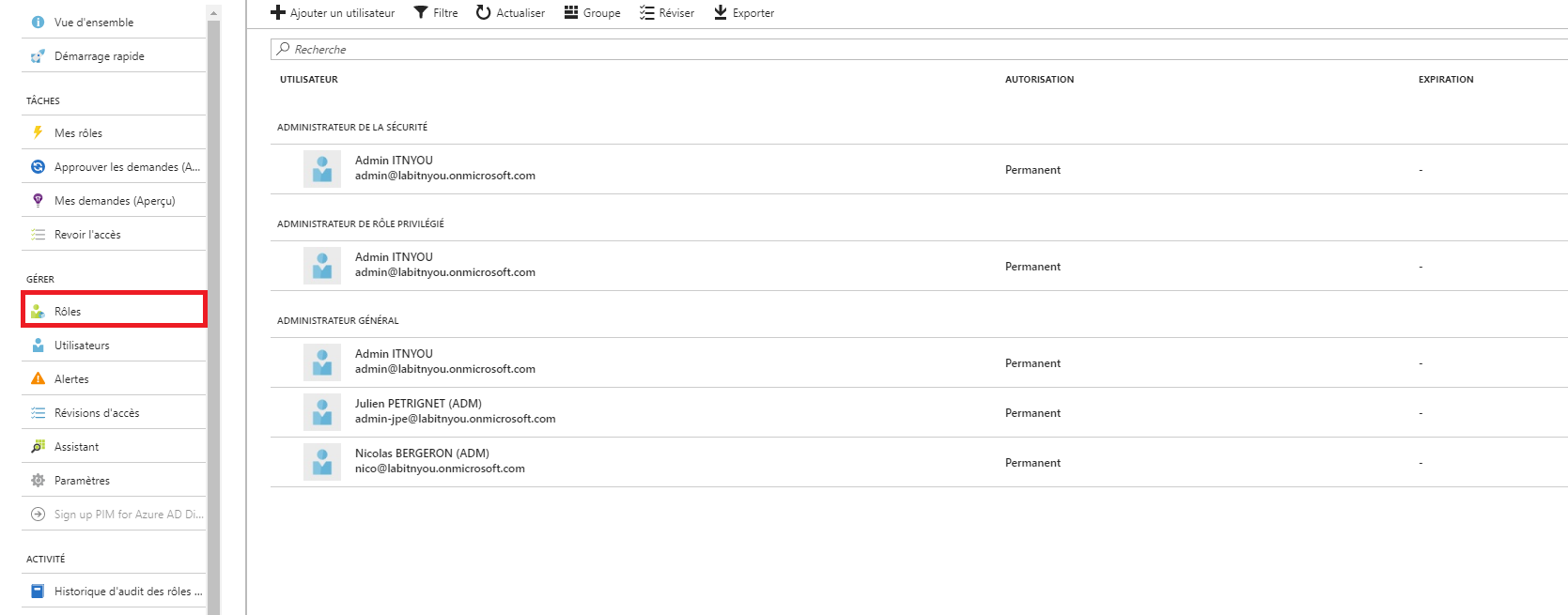

Une nouvelle fenêtre apparaît, allez dans « Rôles ». S’affiche alors les administrateurs avec leurs durées de validité ainsi que les rôles associés.

Voici une liste des rôles administrateurs les plus courants :

- Administrateur général (également connu sous le nom d’administrateur d’entreprise) : a accès à toutes les fonctionnalités d’administration. Vous pouvez avoir plus d’un administrateur général dans votre organisation. La personne qui s’inscrit pour acheter Office 365 devient automatiquement un administrateur général.

- Administrateur de rôle privilégié : gère Azure AD PIM et met à jour les attributions de rôles pour d’autres utilisateurs.

- Administrateur de facturation : effectue des achats, gère les abonnements, gère les tickets de support et surveille l’état des services.

- Administrateur de mots de passe : réinitialise les mots de passe, gère les demandes de service et surveille l’état des services. Les administrateurs de mot de passe sont limités à la réinitialisation des mots de passe des utilisateurs.

- Administrateur de services fédérés : gère les demandes de service et surveille l’état des services.

Mise en place

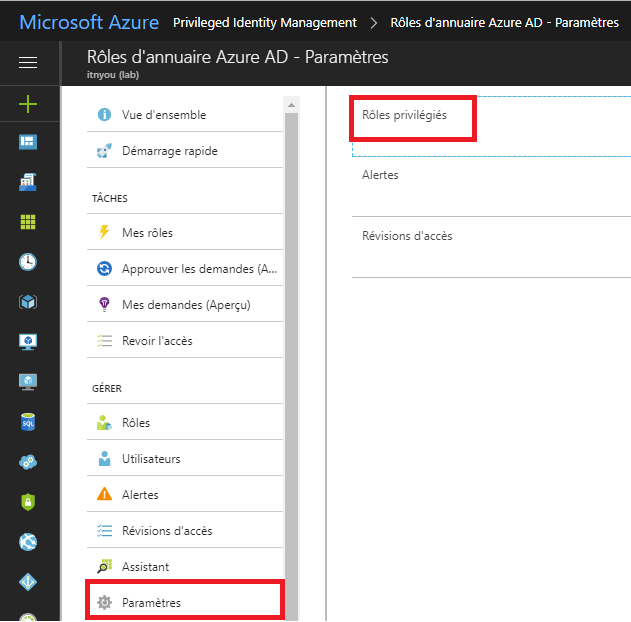

Pour des raisons de facilité de compréhension, plaçons-nous dans le contexte suivant : l’administrateur de l’infrastructure est en déplacement pour une durée 2H. Pendant ce laps de temps, il est préférable de léguer un ou plusieurs rôles primordiaux pour veiller au bon fonctionnement de l’infrastructure. Il donne alors à son second un rôle temporaire afin d’effectuer des tâches nécessitant normalement un compte administrateur général. Pour donner un accès temporaire d’administrateur à un utilisateur, il est important de paramétrer le rôle pour exiger certaines conditions. Il suffit d’aller dans l’onglet « Paramètres » et « Rôles privilégiés ».

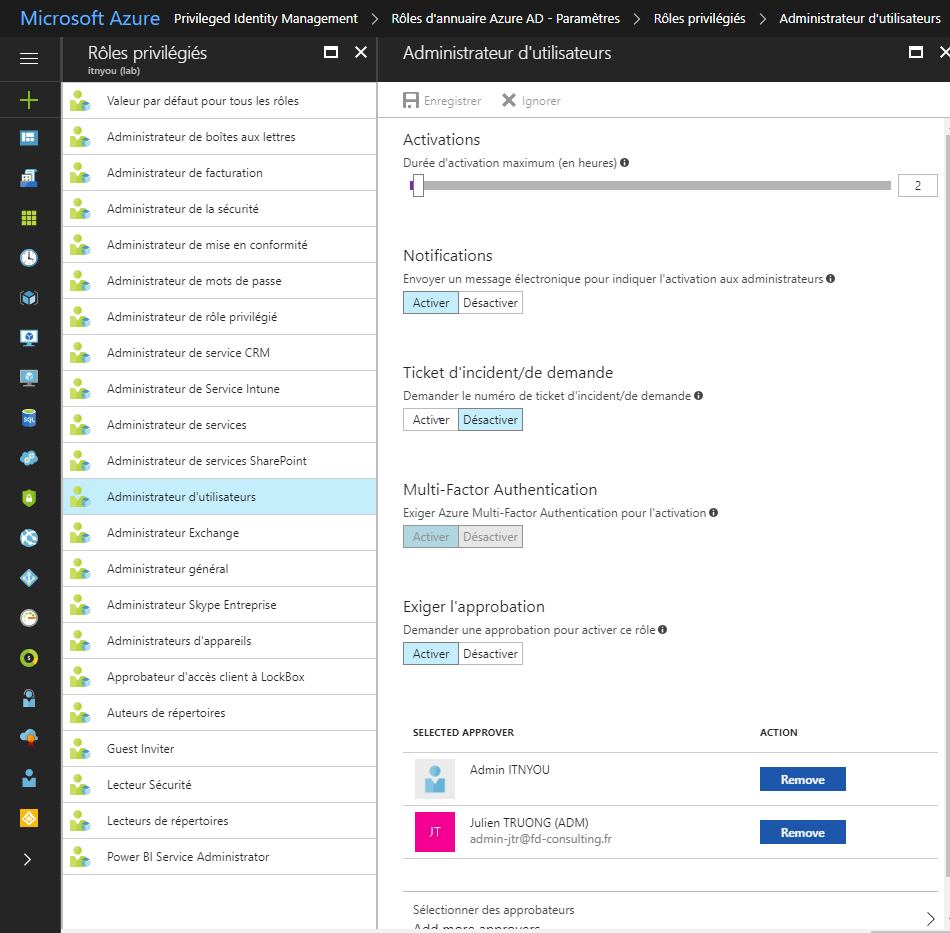

S’affiche donc la liste complète des rôles possibles que peut prendre un utilisateur. Par exemple, je souhaite que mon utilisateur puisse devenir « Administrateur d’utilisateurs ». Je clique donc dessus et je paramètre les éléments comme ceci :

- Activations : Correspond à la durée de validité du compte avant qu’il n’expire.

- Notifications : Prévient les administrateurs de l’activation du rôle

- Ticket d’incident/ de demande : Permet l’ajout d’informations tickets

- Exiger l’approbation : Demande une approbation à l’administrateur avant activation

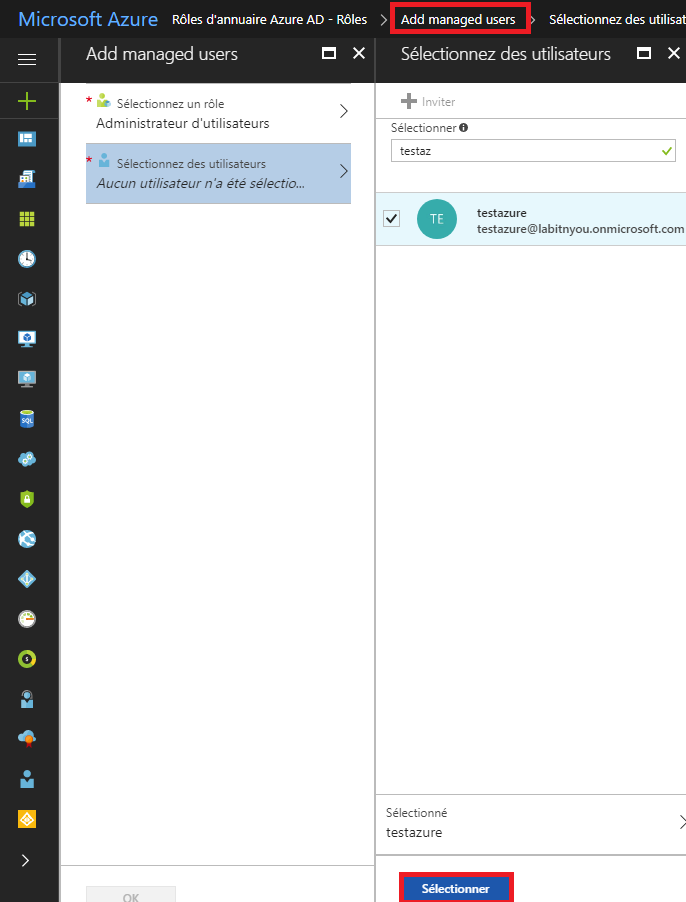

Note : Il est important d’activer l’option « Exiger l’approbation » pour des raisons de sécurité. Si cette option est désactivé, l’utilisateur aura la possibilité d’activer de son propre chef le rôle. Une fois configuré, cliquez en haut sur « Enregistrer ». Nous allons désormais associer l’utilisateur au rôle. Toujours dans « Rôles d’annuaire Azure AD », il faudra cliquer sur « Ajouter un utilisateur ». Dans un premier temps, sélectionnez le rôle à attribuer. Une fois choisi, cliquez en bas de la fenêtre sur « Sélectionner ». Passez à l’onglet suivant pour choisir qui va bénéficier du privilège. Cela peut être un ou plusieurs utilisateurs, ou encore un groupe. Cliquez sur « Sélectionner » puis « OK ».

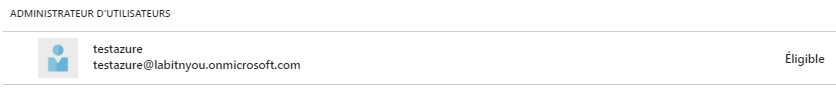

On peut alors voir dans l’onglet « Utilisateurs » qu’un nouvel élément apparaît (notre utilisateur) :

On remarquera que son autorisation est actuellement « Eligible ». Le rôle éligible est un utilisateur au sein de votre organisation affecté à un rôle Azure AD comme éligible. En tant qu’un utilisateur de rôle éligible, vous pouvez :

- Demander l’activation d’un rôle qui nécessite une approbation

- Afficher l’état de votre demande d’activation

- Exécuter la tâche dans Azure AD si l’activation a été approuvée

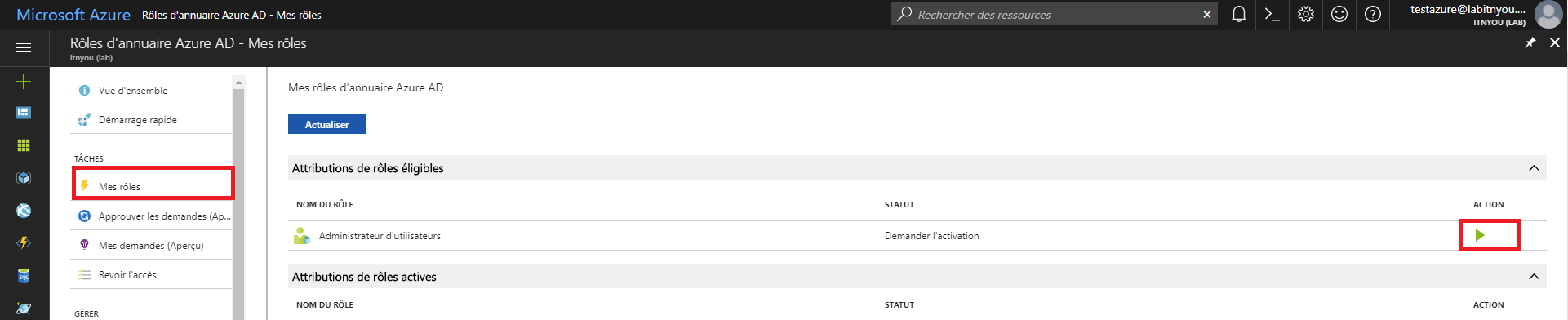

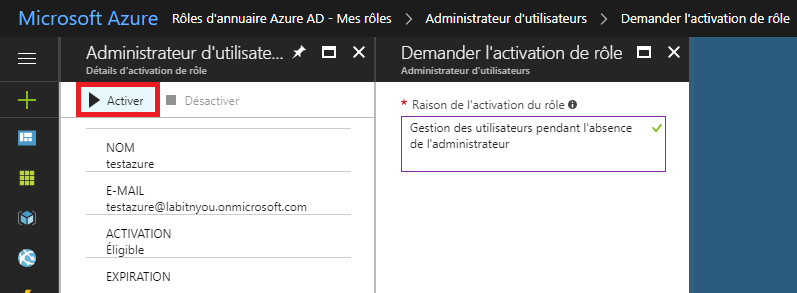

L’utilisateur voit alors dans son portail Azure en allant dans le service Privileged Identity Management son statut « Demander l’activation ». Cliquez dessus.

Entrez le motif de la demande puis cliquez sur « OK ».

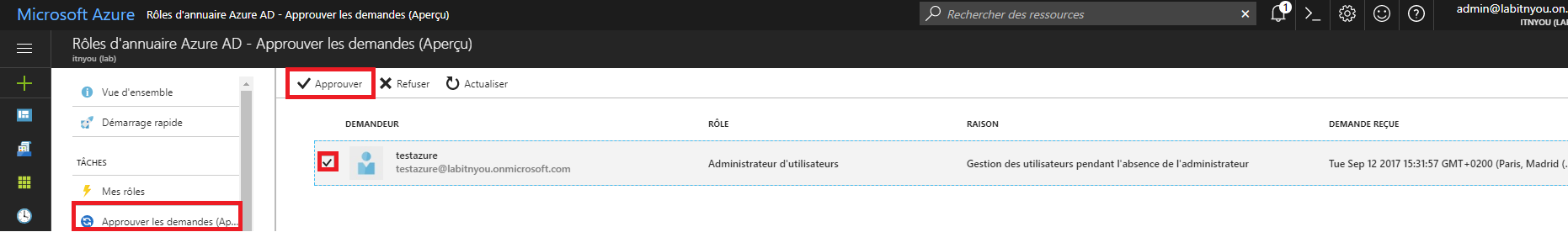

De retour sur notre portail Azure en tant qu’administrateur, dans l’onglet « Approuver les demandes », on note que la demande de l’utilisateur est présente. Cochez la case de l’utilisateur puis « Approuver ». Afin de finaliser l’activation, il est demandé d’indiquer un message d’approbation.

Vérification et interruption

p>

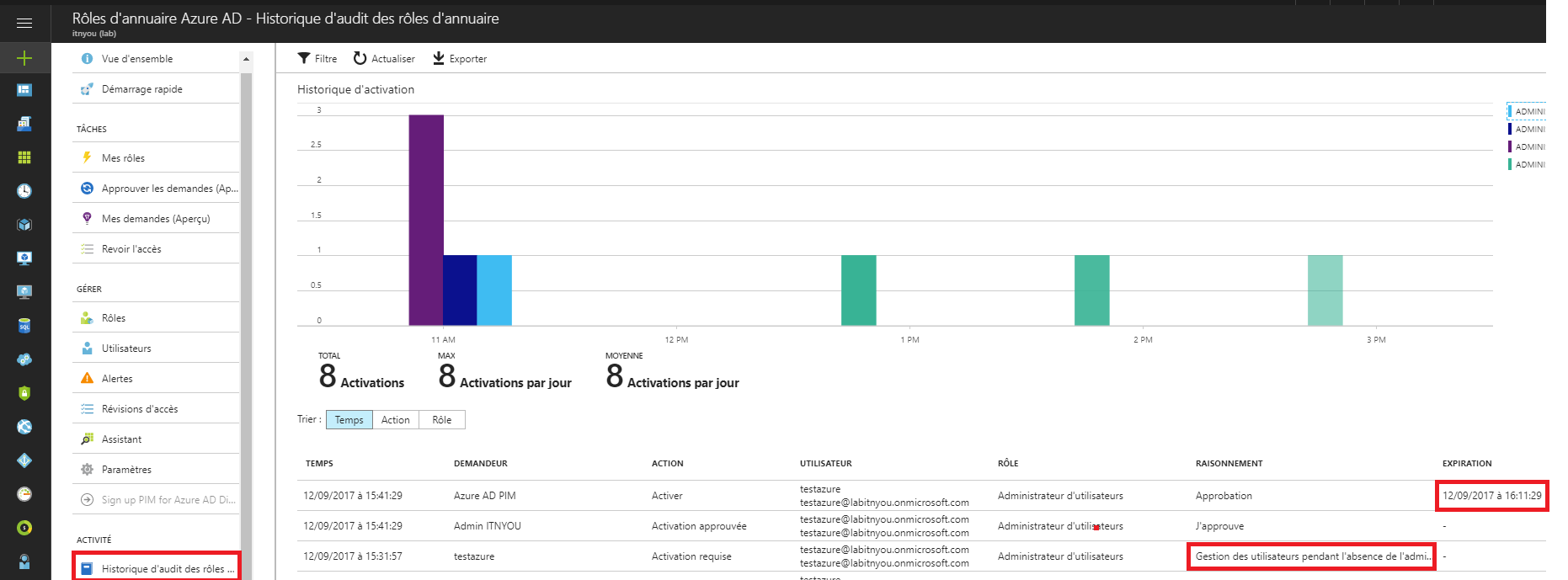

Le champ « Raisonnement » indique les motifs écrit par le demandeur et l’approbateur. La ligne demandeur correspondant à « Azure AD PIM » nous confirme que l’activation a été effectuée et nous informe de la date d’expiration du rôle. La désactivation du rôle temporaire de l’utilisateur peut soit se faire :

- du coté utilisateur, en cliquant sur le bouton « STOP »

- du côté de l’approbateur, en cliquant sur l’utilisateur, « Plus » et « Supprimer ».

Conclusion

La délégation de rôle permet de faciliter la gestion des droits de manière granulaire ainsi que d’y apporter une notion d’accès délimité dans le temps.