Déploiement d’un serveur ADFS 3.0

Windows 2012 R2 est arrivé avec une nouvelle version du service Active Directory Federation Service : ADFS 3.0. Il y a dans cette version de réelles améliorations par rapport aux versions précédentes (ADFS 2.0 et 2.1).

- ADFS proxy n’est plus disponible et a été remplacé par Web Application Proxy (fait partie du rôle Remote Access)

- Le serveur ADFS n’est plus base sur IIS

- Des options d’authentification améliorées (authentification multi-facteurs par exemple)

- Un nouveau design Web facilement customisable

- De nouvelles commandes PowerShell

Au cours de cet article, je vais déployer un nouveau serveur et expliquerais quelques points.

Etape 1 : Prérequis et installation

Les prérequis pour ADFS 3.0 sont :

- Windows 2012 R2 (édition Standard ou Datacenter)

- Serveur membre du domaine

- Certificat SSL (possibilité d’utiliser un Wildcard)

- Au moins un Domain Controller sous Windows 2012 (ou plus) dans le cas de l’utilisation d’un Group Managed Service Account

- Niveau fonctionnel du domaine en Windows 2003 minimum

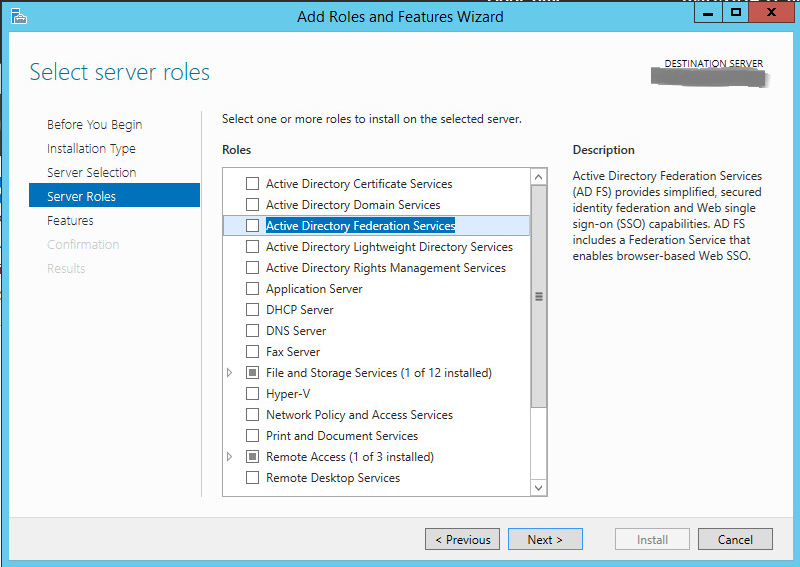

Tout comme sous Windows 2012, ADFS est disponible sous la forme d’un rôle.

Une fois le rôle installé, nous allons le configurer.

Etape 2 : Configuration du rôle ADFS

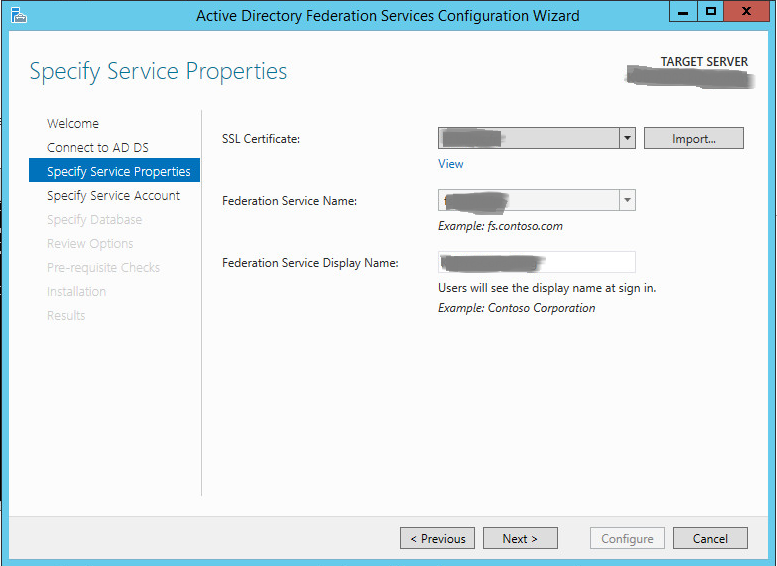

Je passe rapidement les premiers écrans car ils ne présentent pas un grand intérêt. Sur l’écran de Bienvenue, nous avons dû choisir entre “Créer une nouvelle ferme ADFS” ou “ajouter ce serveur a une ferme ADFS existante” et sur le second écran, nous avons spécifié un compte du domaine pour réaliser la configuration (ce compte doit être Administrateur du Domaine).

Sur le troisième écran “Specify Service properties”, nous sélectionnons le certificat SSL dans la liste (certificat déjà installé dans notre cas) et cela met à jour automatiquement le “Federation Service Name”. Si le certificat sélectionné est un certificat Wildcard, alors il faut spécifier le “Federation Service Name” manuellement.

Enfin, nous spécifions un “Display Name” (visible par les utilisateurs via l’interface Web) et passons à l’étape suivante.

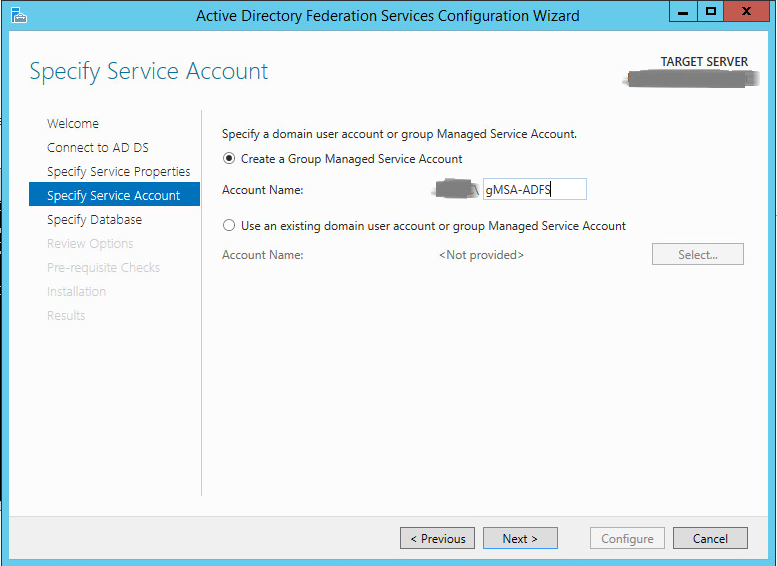

Dans l’écran “Specify Service Account”, nous devons choisir entre un “Group Managed Service Account” et un compte utilisateur standard. Ma préférence va à l’utilisation d’un gMSA car elle permet l’automatisation de la gestion des mots de passe et des SPN, donc ce sera mon choix.

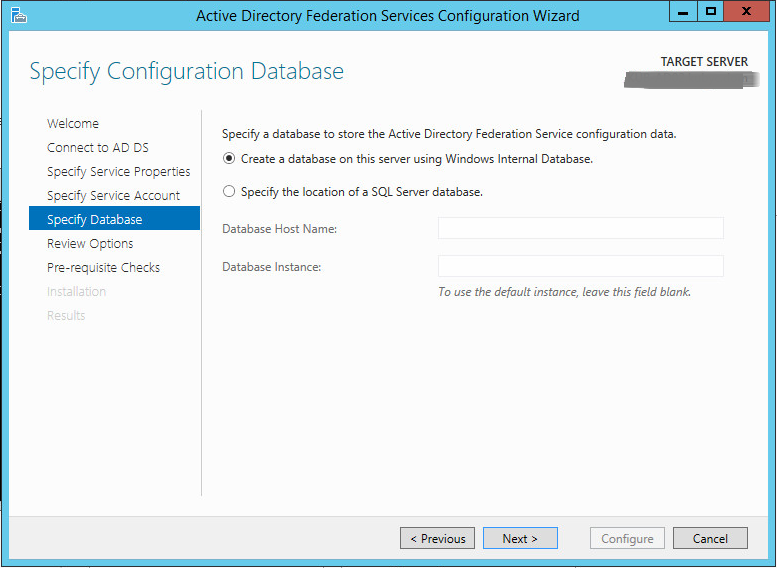

L’écran suivant est pour la Base de Données ADFS. Comme dans les versions précédentes, nous avons le choix entre “Windows Internal Database” et “SQL Server Database”. Avec WID, il y a quelques limitations : 5 serveurs ADFS maximum par ferme et 100 objets de configuration maximum (relying party trusts et claims provider trusts). Avec SQL, pas de limitations mais la version SQL doit être minimum SQL Server 2008 (y compris le récent SQL Server 2012).

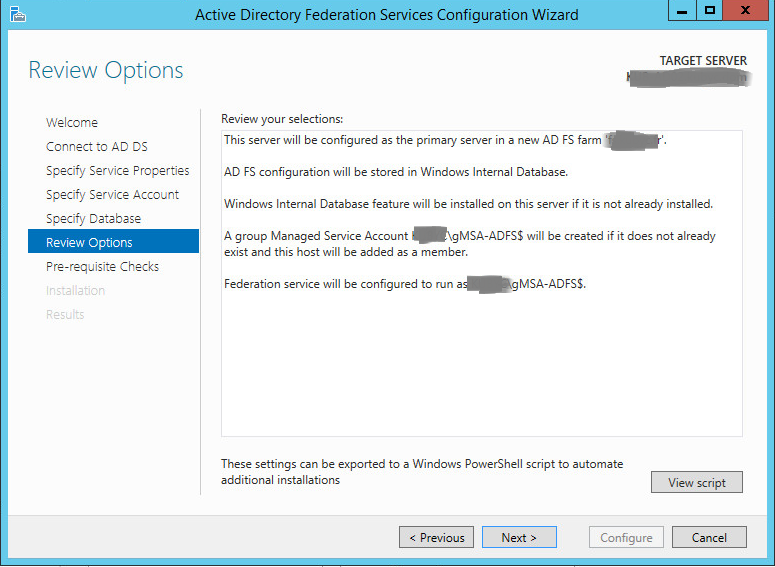

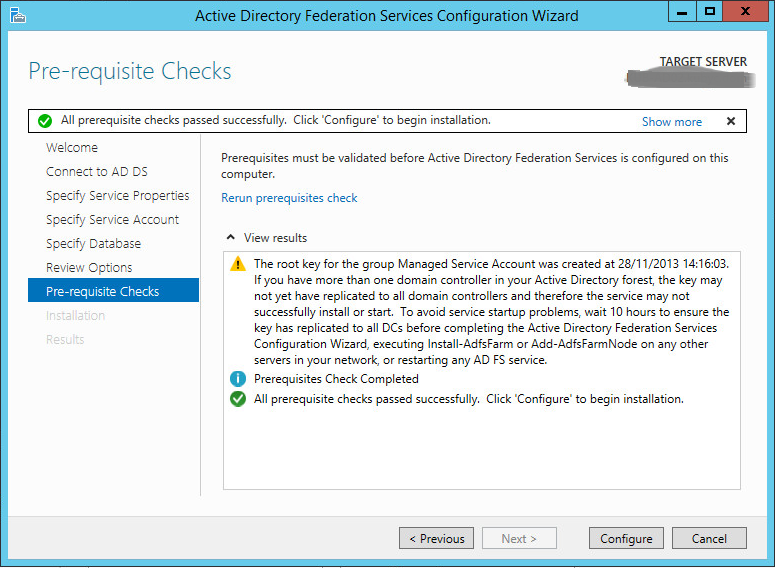

Les derniers écrans sont le résumé et les vérifications de pré-installation, ensuite on a fini.

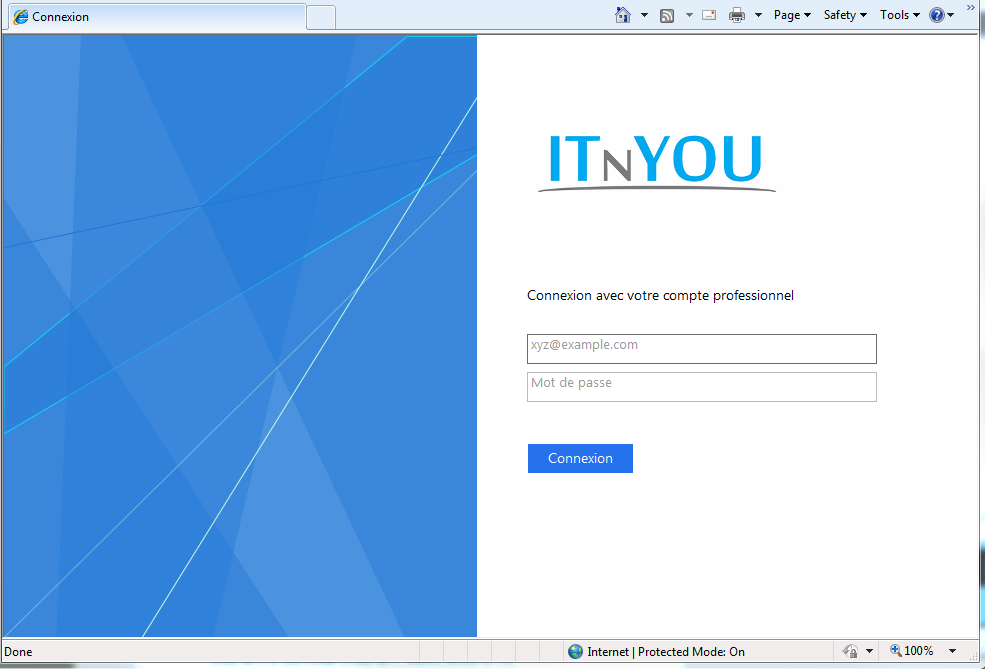

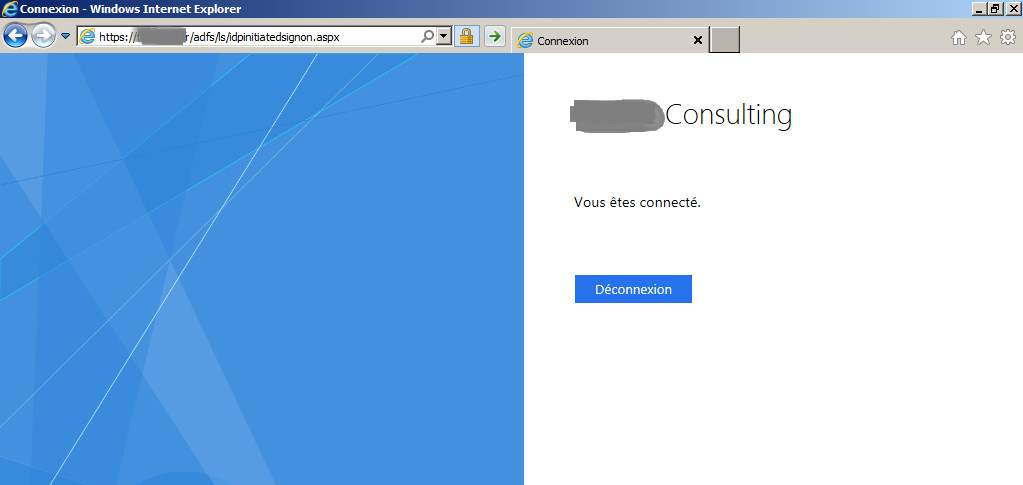

Une fois le serveur configuré, nous pouvons vérifier son bon fonctionnement depuis une machine du domaine via l’URL : https://<ADFSserviceFQDN>/adfs/ls/IdpInitiatedSignOn.aspx

Une page de connexion est affichée et nous pouvons vérifier l’authentification.

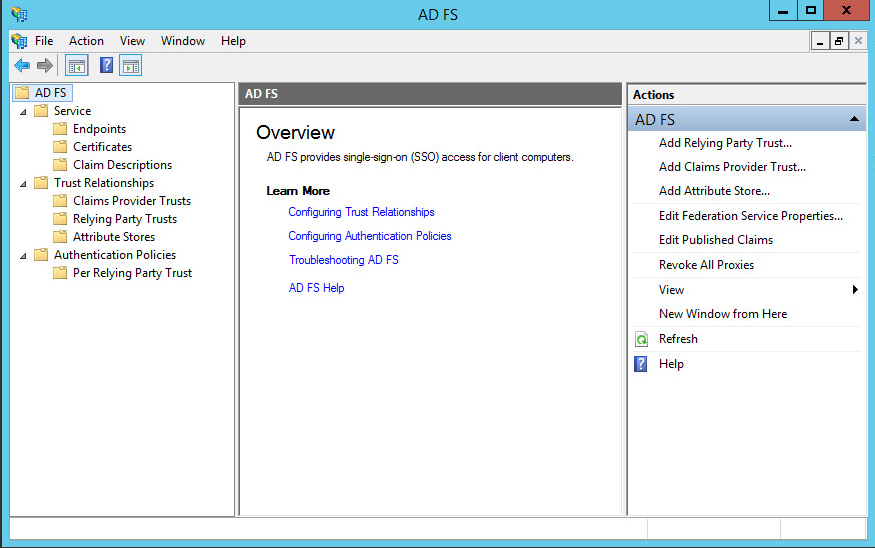

Etape 3 : L’interface de management

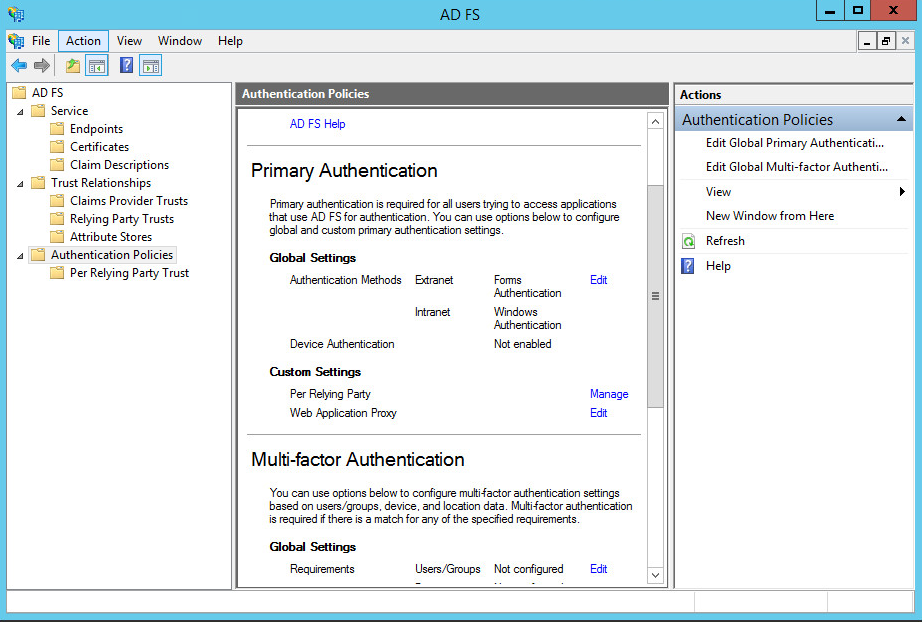

L’interface de management est la même que dans les versions précédents excepté l’ajout d’un nouveau nœud “Authentication policies” qui offre de nouvelles possibilités comme l’authentification multi-facteurs.

Etape 4 : Customisation

Le design Web d’ADFS peut s’adapter facilement car il s’appuie sur des Thèmes et des fichiers .css.

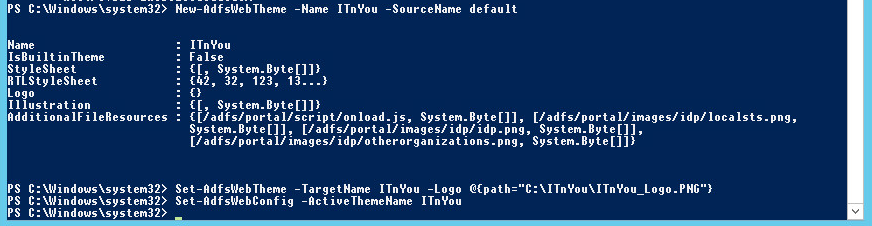

Par exemple, nous pouvons facilement créer un nouveau thème, y ajouter un logo puis active le thème.