Multi Factor Authenticator avec Azure

Introduction

Avec la multiplication du télétravail, il est critique de pouvoir s’assurer de l’identité des utilisateurs essayant d’accéder à des ressources de l’entreprise dans le cadre de leur travail. De nombreuses barrières de sécurité peuvent être imposées, cependant, il faut prendre en compte l’utilisateur, qui sera directement confronté à ces mesures de sécurité. Il ne faut pas lui restreindre l’accès à ces outils de travail avec des méthodes trop restrictives, qui peuvent compromettre la productivité. C’est ainsi que nous pouvons parler du MFA ou Multi Factor Authenticator, qui est une méthode de vérification de l’identité assez simple d’usage pour les collaborateurs, mais très efficace. Il va s’agir d’activer le MFA lors de l’accès à certaines ressources pour envoyer un processus de vérification auprès de l’utilisateur. Cela consiste à exiger une authentification supplémentaire en plus du mot de passe habituel. Cela peut être un sms envoyé, ou un code généré par l’application Microsoft Authenticator sur smartphone. Azure propose un service de MFA basé ce que l’on appelle un accès conditionnel. Nous allons voir au travers de cet article ce que propose le MFA, ses prérequis, et comment celui-ci se configure.

Vérification de l’identité

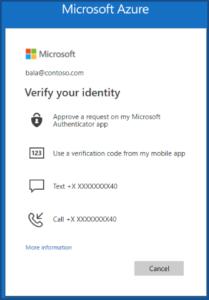

La vérification se fait directement auprès de l’utilisateur. Il existe plusieurs méthodes :

- Code envoyé par SMS ou Appel téléphonique à l’utilisateur

- Code généré sur l’application Microsoft Authenticator

- Notification envoyée sur le téléphone par l’application Microsoft Authenticator

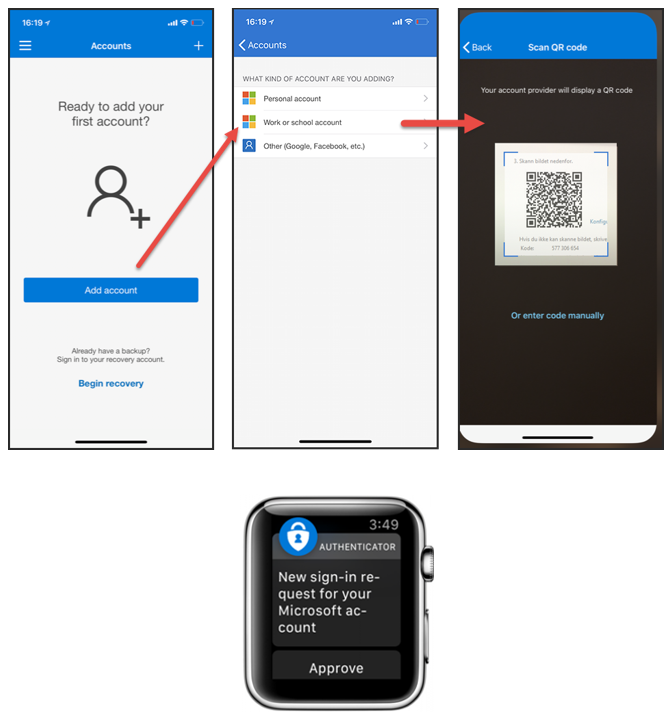

La vérification de l’identité se fait ainsi principalement par le biais du téléphone portable de l’utilisateur. En effet, nous considérons que si l’utilisateur peut répondre au MFA à partir de son périphérique, il s’agit bien de lui, et donc on lui accorde l’accès à ses mails par exemple. Il est également possible de l’utiliser à partir de l’iWatch. Avant de pouvoir passer à une phase de configuration, il est nécessaire de vérifier que certains prérequis soient présents.

Des prérequis & une préparation

Afin de profiter pleinement du MFA, plusieurs prérequis sont nécessaires. Que ce soit en termes de licences, ou d’infrastructure.

- Il est recommandé d’avoir des licences Azure AD Premium 1, que l’on retrouve dans beaucoup de plans de licences de Microsoft. L’utilisation du MFA avec Azure AD gratuit ne permettra pas de mettre en place des scénarios poussés de la solution.

- Le MFA Azure s’intègre parfaitement avec la suite Office 365, ainsi, dans un environnement uniquement cloud, il y a très peu de configuration à faire sur l’existant.

- Dans le cadre d’un scénario avec une infrastructure hybride, il sera nécessaire de contrôler la bonne hybridation des identités, par la présence d’un Azure AD Connect permettant de synchroniser celles-ci.

- La protection des applications passera en revanche par un tout autre projet qui peut nécessiter la mise en place d’Azure Application Proxy. C’est un service d’Azure permettant de protéger l’accès à des applications hébergées en locales.

La mise en place du MFA demande aussi une préparation, il est alors nécessaire de bien préparer les scénarios sur lesquels on souhaite y intégrer la double authentification. Cette préparation est aussi l’occasion de faire un déploiement par lot d’utilisateur pour éviter tout problème et avoir un service qui n’est pas bloquant pour les utilisateurs.

Des scénarios à réfléchir

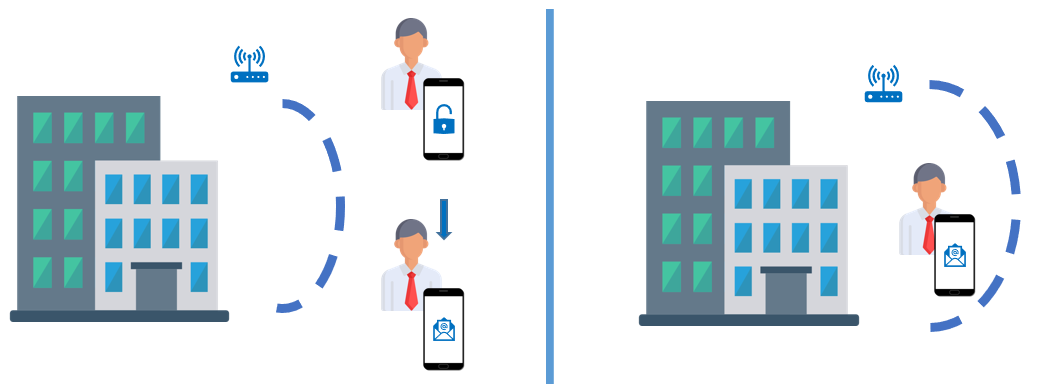

Le déploiement du MFA n’est pas qu’une solution technique à mettre en place. On parle ici d’une solution qui a un impact direct sur les utilisateurs, il est alors très important de bien envisager les scénarios sur lesquels on souhaite lancer le MFA. Par exemple, lancer le MFA une fois par jour quand l’utilisateur est hors de l’entreprise, chez lui, pour accéder à ses mails. Cependant, s’il est dans les locaux, aucune demande de MFA. C’est un scénario tout à fait possible. Il s’agit d’un scénario basique, mais il est possible d’en imaginer des plus poussés, comme par exemple lancer le MFA dès qu’un utilisateur souhaite accéder à sa messagerie depuis un appareil inconnu à l’entreprise par exemple. Ces scénarios sont à imaginer pour correspondre le plus possible à l’usage des utilisateurs afin d’avoir un bon équilibre entre sécurité et usage. Ils permettront de faire une bonne configuration du MFA.

Configuration et parcours utilisateur

La configuration du MFA sur Azure est faite principalement à partir des accès conditionnels, même si d’autres éléments sont à configurer sur d’autres services, la brique principale est sur Azure. Cela permet donc de faire un déploiement par groupe, nous donnant la possibilité de faire un déploiement graduel pour pallier à tout problème pouvant arriver. Une fois que l’utilisateur se retrouve affecté à un accès conditionnel nécessitant du MFA, celui-ci devra le configurer à sa prochaine connexion sur n’importe quel service de Microsoft. Il pourra alors choisir son mode de double authentification par rapport à ce qui a été configuré par les administrateurs. Le MFA est alors enclenché à chaque fois que l’utilisateur rassemblera les conditions prévues par l’accès conditionnel, par exemple, accès à sa boite mail depuis son téléphone alors qu’il n’est pas dans les locaux de l’entreprise.

Conclusion

Comme nous l’avons vu, le MFA est donc une méthode permettant une double authentification après le mot de passe afin de s’assurer de l’identité de la personne essayant de se connecter assurant une sécurité supplémentaire. Grâce à cela, si un utilisateur se fait voler son mot de passe, une tentative de connexion frauduleuse sera évitée, et nous nous assurons bien de l’identité de chacun des utilisateurs.