Déploiement de serveur ADFS 4

Introduction

Windows 2016 dispose de la nouvelle version du service Active Directory Federation Service : ADFS 4 Voici les principales nouveautés:

- AD FS 2016 permet 3 nouvelles options de session sans mot de passe:

- MFA Azure

- Acces sans mot de passe pour les appareils compliants

- Microsoft Passport

- Prise en charge de l’authentification moderne

- Access control Policy sans Claim

- Authentification avec les annuaires LDAP non AD

Et d’autres nouveautés, pour plus de détails, voici le lien : https://docs.microsoft.com/fr-fr/windows-server/identity/ad-fs/overview/whats-new-active-directory-federation-services-windows-server

Prérequis

Les prérequis pour ADFS 4 sont :

- Windows Server 2016

- Serveur membre du domaine (ou un DC, le rôle IIS n’étant plus nécessaire)

- Certificat SSL (wildcard possible)

- Au moins un Domain Controller sous Windows 2012 (ou plus) dans le cas de l’utilisation d’un Group Managed Service Account, si utilisation d’un compte de service, au moins un Domain Controller sous windows 2008

- Niveau fonctionnel du domaine en Windows Server 2003 minimum

- Stockage de la configuration dans WID ou SQL Serveur 2008 minimum

Configuration requise du schéma:

- Les nouvelles installations d’ADFS 2016 nécessitent le schéma ActiveDirectory 2016 (version minimale 85)

- Pour l’augmentation du niveau FBL en niveau 2016, une version de schema 85 minimale soit active directory 2016 est nécessaire

Déploiement et configuration

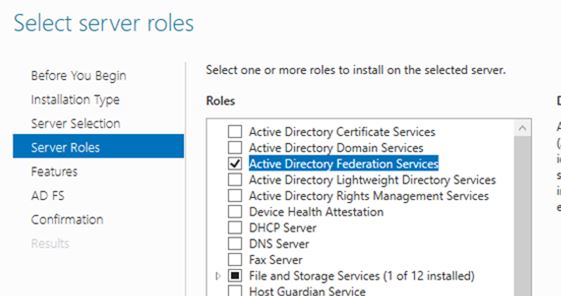

ADFS 4 est disponible sous la forme d’un rôle comme sous Windows 2012 R2:

Le déploiement est identique à celui d’ADFS 3, disponible sur ce post : https://itnyou.fr/deploiement-dun-serveur-adfs-3-0/ Lors du déploiement, vous devrez spécifier :

- Si vous souhaitez : « Créer une nouvelle ferme ADFS » ou « ajouter votre serveur à une ferme ADFS Existante »

- Le certificat SSL à utiliser, le nom de votre service ADFS et le display Name pour la page d’authentification ADFS

- Choisir pour le service Account entre GMSA (Group Managed Service Account) ou compte de service standard, l’utilisation de GMSA permet l’automatisation de la gestion du mot de passe

- Choisir pour la base données : WID ou un SQL Server

Si vous souhaitez déployer votre serveur ADFS en powershell voici les cmdlets:

Prérequis:

Certificat SSL déjà importé dans le magasin computer et entrées DNS Créés

Ajout du role ADFS:

- Install-WindowsFeature ADFS-Federation -IncludeManagementTools

Creation du compte GMSA:

- Add-KdsRootKey –EffectiveTime (Get-Date).AddHours(-10)

- New-ADServiceAccount ADFS_XXXgMSA –DNSHostName afds1.itnyou.net

Creation de la ferme ADFS avec GMSA et WID:

- Import-Module ADFS

- Install-AdfsFarm -CertificateThumbprint: »THUMBPRINT certificat SSL » -FederationServiceName: « afds1.itnyou.net » -FederationServiceDisplayName: »ADFS ITNYOU » -GroupServiceAccountIdentifier « DOMAIN« ADFS_XXXgMSA$ »

Création de la ferme ADFS avec compte Standard et WID:

- Import-Module ADFS

- Install-AdfsFarm -CertificateThumbprint: »THUMBPRINT certificat SSL » -FederationServiceName: « afds1.itnyou.net » -FederationServiceDisplayName: »ADFS ITNYOU » -ServiceAccountCredential: « DOMAIN« ADFS_XXXgMSA«

Ajout d’un serveur ADFS a une ferme avec GMSA:

- Import-Module ADFS

- Add-AdfsFarmNode -GroupServiceAccountIdentifier « DOMAIN« ADFS_XXXgMSA$ » -PrimaryComputerName « FQDN Premier Serveur ADFS » -CertificateThumbprint « THUMBPRINT certificat SSL«

Ajout d’un serveur ADFS a une ferme avec compte Standard:

- Import-Module ADFS

- Add-AdfsFarmNode -ServiceAccountCredential « DOMAIN« ADFS_XXXgMSA » -PrimaryComputerName « FQDN Premier Serveur ADFS » -CertificateThumbprint « THUMBPRINT certificat SSL«

Si vous souhaitez déployer votre ferme ADFS sous SQL Server :

- Install-AdfsFarm -CertificateThumbprint: »THUMBPRINT certificat SSL » -FederationServiceName: « afds1.itnyou.net » -FederationServiceDisplayName: »ADFS ITNYOU » -ServiceAccountCredential: « DOMAIN« ADFS_XXXgMSA » -SQLConnectionString « Data Source=<SQL_Host_Name?<SQL_instance_name>;Integrated Security=True«

Une fois votre ferme ADFS configurée, vous pouvez tester la connectivité et l’authentification avec l’url IDPInitiatedSignonPage via un navigateur web mais sur ADFS4 , elle est désactivée par défaut. Si vous souhaiter l’activer :

- Set-AdfsProperties -EnableIdPInitiatedSignonPage:$true

L’url RelayState est aussi désactivée par défaut. Si vous souhaiter l’activer :

- Set-AdfsProperties -RelayStateForIdPInitiatedSignonEnabled:$true

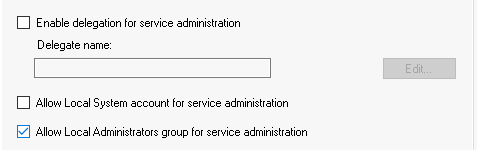

Une des nouveautés de ADFS 4 est la possibilité de déléguer l’administration de la configuration ADFS a un Groupe AD:

Ou via powershell avec :

- Set-AdfsProperties -DelegateServiceAdministration « ITNYOUADFS_Delegates«

Conclusion

Dans cet article, nous avons vu le déploiement et la configuration d’un serveur ADFS version 4.0.