Exchange 2013 : Activer l’authentification Kerberos

Dans ce post je vais décrire les étapes pour activer et configurer l’authentification Kerberos avec Exchange 2013. La configuration se fera en 3 phases :

- Vérifier et configurer les Virtual Directories

- Configurer l’authentification Kerberos

- Vérifier la connectivité avec un client

Etape 1 : Vérifier et configurer les Virtual Directories

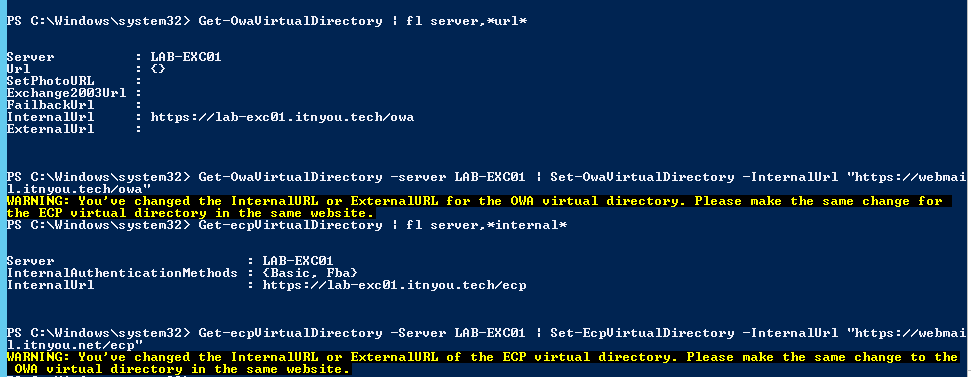

La première étape est de s’assurer que les Virtual Directories sont configurés avec les bons paramètres. Nous pouvons démarrer avec l’OWA (Outlook Web Access) et l’ECP (Exchange Control panel).

Nous devons contrôler le paramètre « InternalURL ». Durant notre Lab, nous voulons accéder aux services Exchange via « webmail.itnyou.tech”.

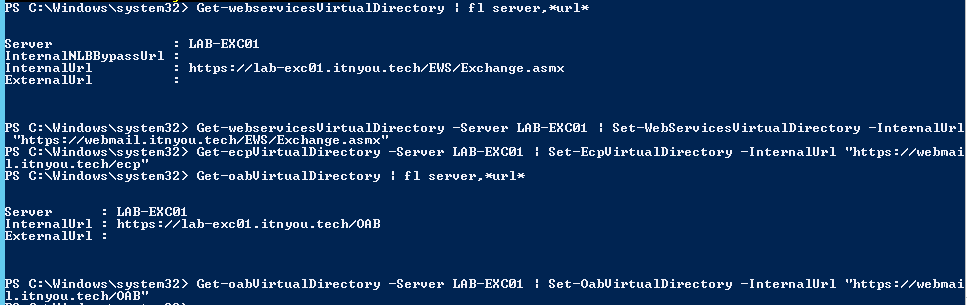

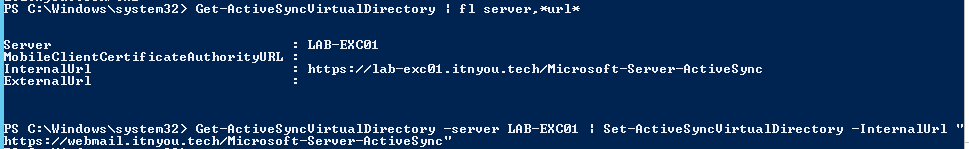

Nous pouvons aussi faire la même chose pour l’EWS (Exchange Web Services), l’OAB (Offline Address Book) et les Virtual Directories d’ActiveSync.

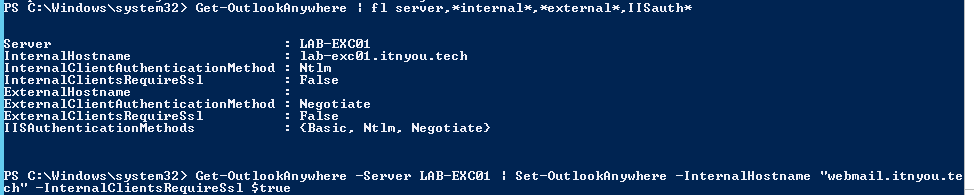

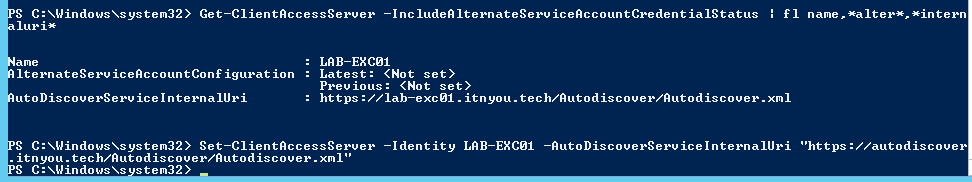

La dernière étape est de vérifier et configurer les paramètres Outlook Anywhere et Autodiscover.

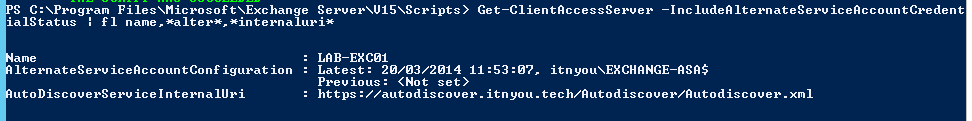

Pour Outlook Anywhere, nous nous assurons que le paramètre “InternalClientsRequireSSL” est configuré sur TRUE. Aussi, pendant la configuration du « Client Access Server », nous vérifierons l’existence d’une précédente configuration (paramètre AlternateServiceAccountConfiguration).

Etape 2 : Configurer l’authentification Kerberos

Pour configurer l’authentification Kerberos, nous allons devoir créer un objet dans Active Directory, puis nous créerons des SPN (Service Principal Name) pour cet objet et finalement nous le configurerons comme Alternate Service Account dans Exchange.

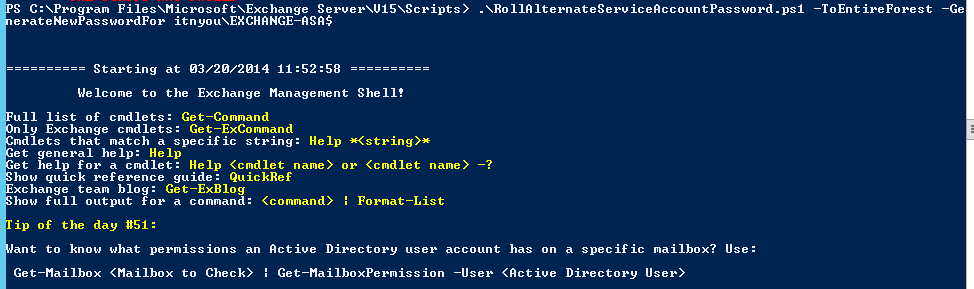

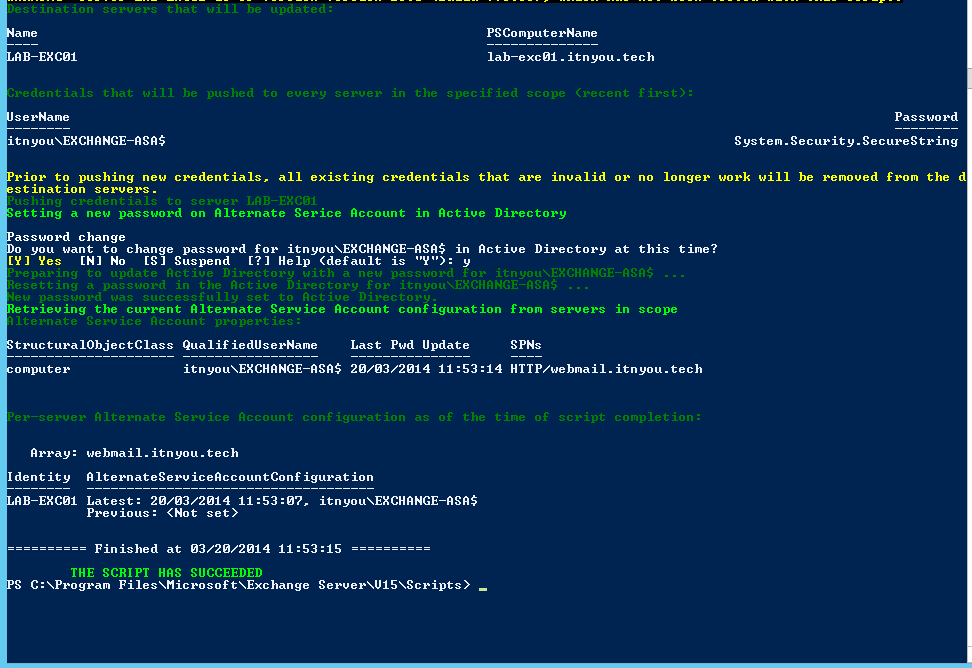

Dans Active Directory, nous créons un nouvel objet de type Computer. Dans notre cas nous avons choisi de le nommer “EXCHANGE-ASA”. Comme c’est un objet Computer, il n’a pas de mot de passe défini par défaut mais nous allons utiliser un script Exchange afin de le définir et de le propager aux serveurs CAS ou même à toute la forêt : “RollAlternateServiceAccountPassword.ps1″

Une fois le script exécuté, nous pouvons vérifier que l’Alternate Service Account est bien configuré pour tous les serveurs CAS.

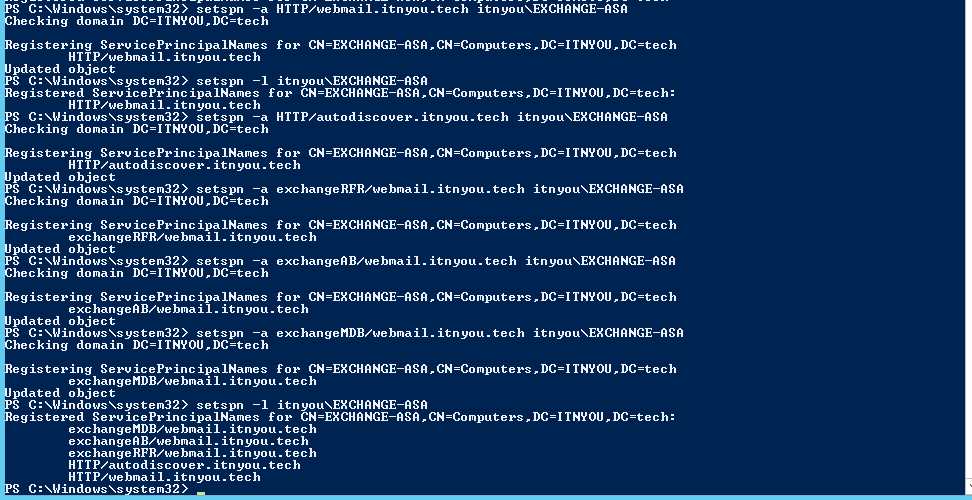

Nous pouvons désormais créer les SPN pour notre compte ASA (la gestion des SPN est faite via l’outil SETSPN), nous devons configurer 5 SPN :

- HTTP/ »InternalURL »

- HTTP/ »AutodiscoverURL »

- exchangeRFR/ »InternalURL »

- exchangeAB/ »InternalURL »

- exchangeMDB/ »InternalURL »

La dernière action consiste à définir la méthode d’authentification qui sera utilisée.

Ceci est fait via la commande set-outlookanywhere et les 2 paramètres suivants : InternalClientAuthenticationMethod et IISAuthenticationMethods

- Kerberos avec Fail-back en NTLM (permet une transition plus souple, peut servir d’étape intermédiaire)

- Kerberos seulement

Etape 3 : Vérifier la connectivité avec un client

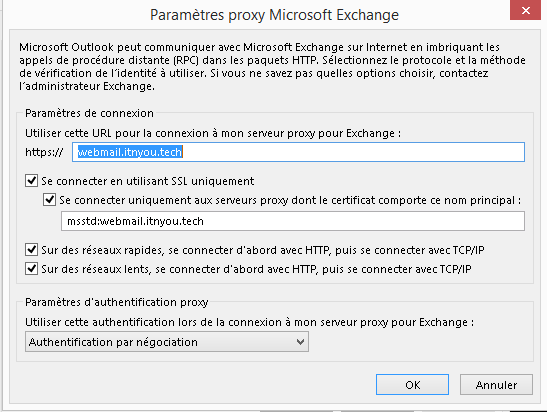

La reconfiguration automatique du profil Outlook peut prendre jusqu’à 2 heures, mais il reste possible de forcer cette mise à jour par une réparation du profil (appel aux Web Services) ou même en modifiant manuellement certains paramètres :

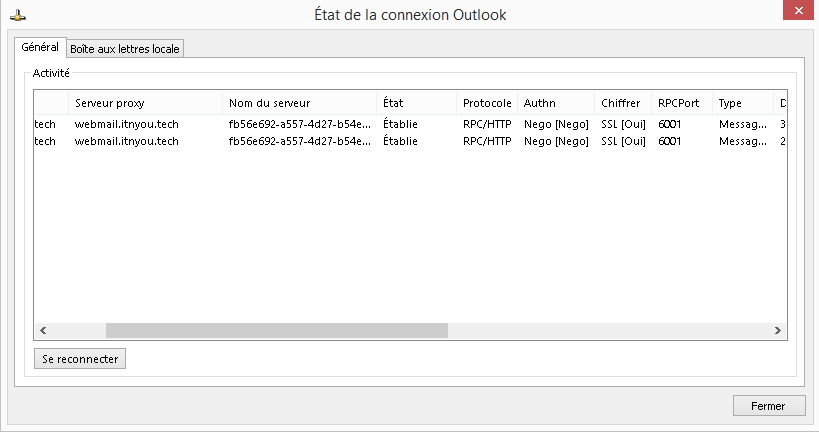

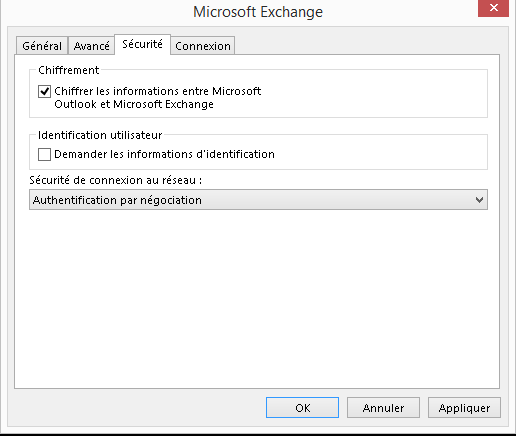

Une fois que le profil Outlook est adapté aux nouveaux paramètres d’authentification, nous pouvons démarrer le client et vérifier la connectivité. Si tout est bon, le protocole utilisé doit être “RPC/HTTP” et la méthode d’authentification doit être “Nego [Nego]”.